용어설명

- FIDO(Fast IDentity Online) Alliance: 온라인에서 이뤄지는 인증 관련 표준을 다루는 단체.

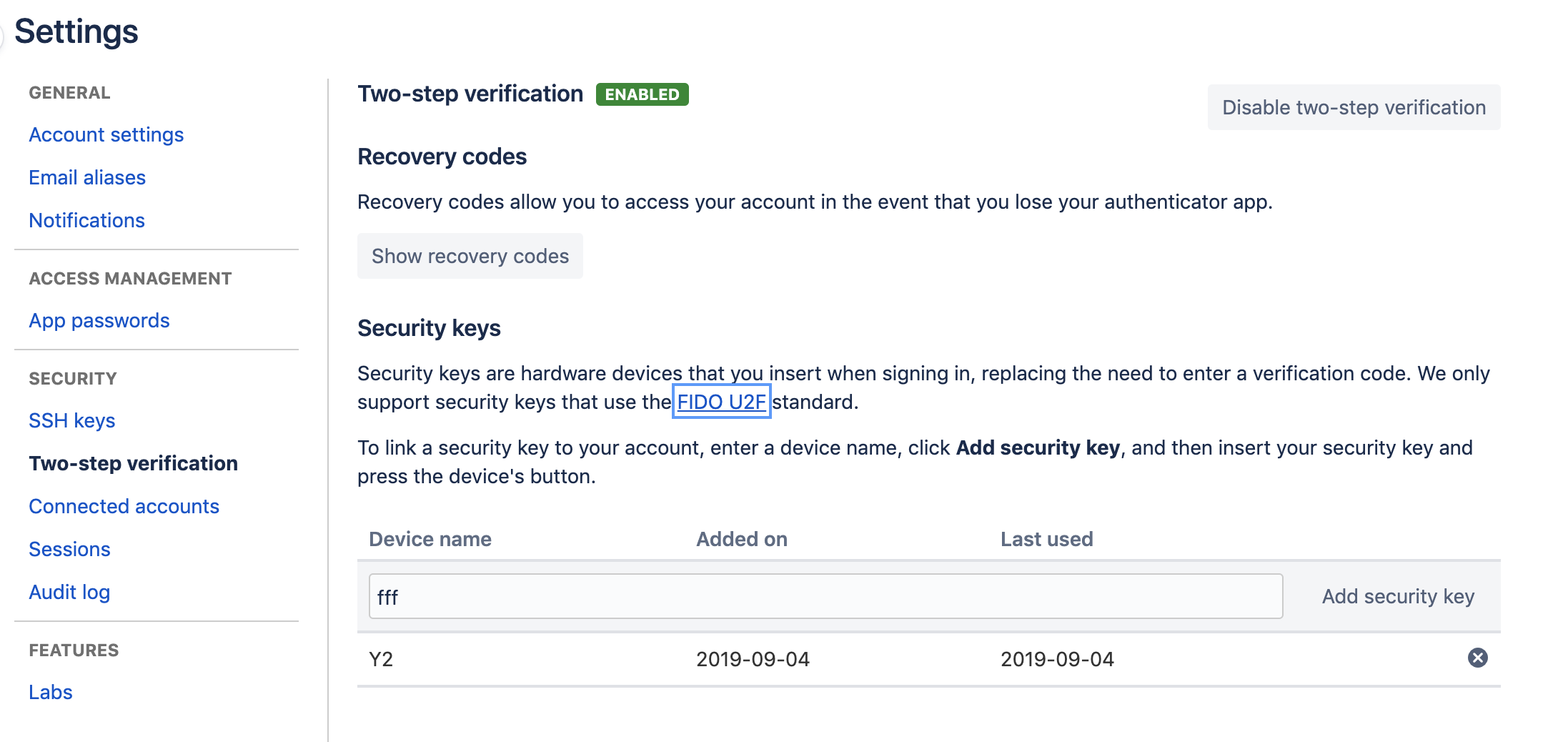

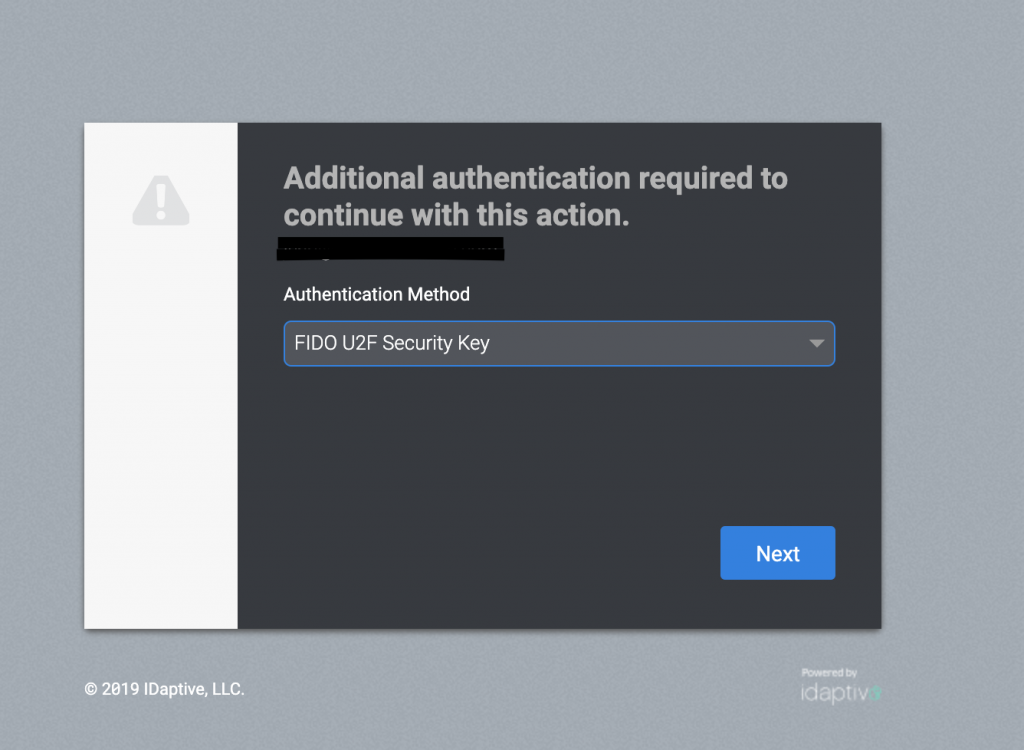

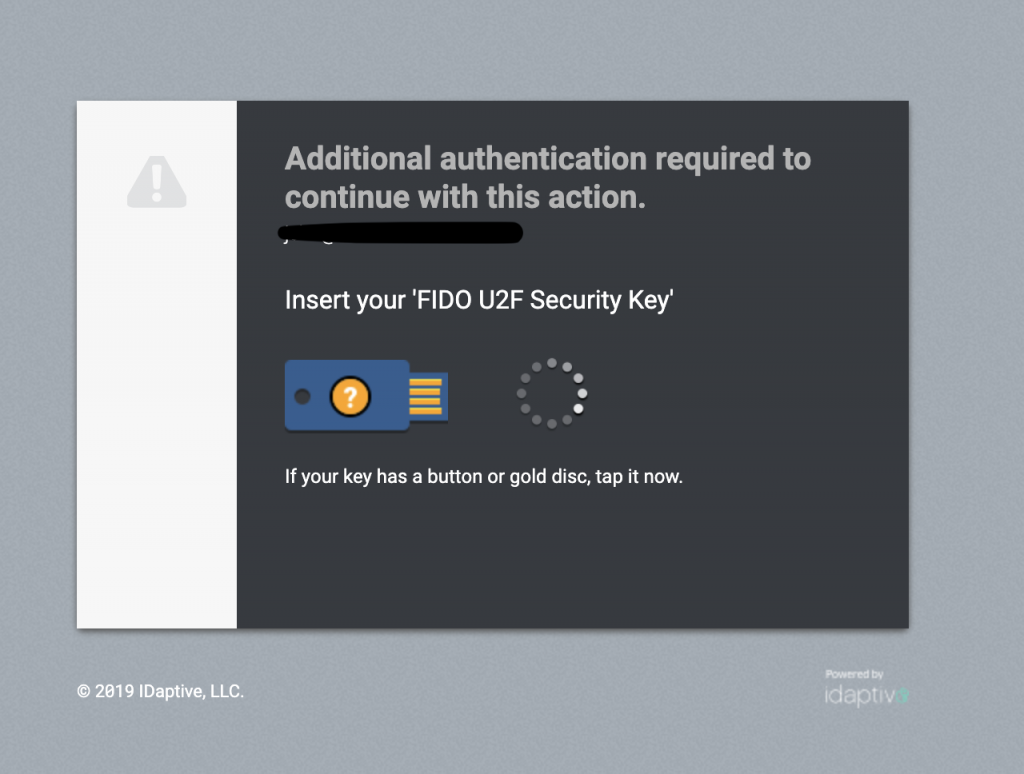

- FIDO U2F(Universal Second Factor): FIDO에서 제공하는 사양중에 하나로 이중 인증 장치를 규정하는 표준 , 유사한 사양으로 PAM(Pluggable Authentication Module) 이 있다. USB-C나 NFC(스마트카드), 블루투스등을 통하여 작동할 수 있다.

- Yubico: 구글과 함께 U2F를 만든 회사. 관련 소프트웨어 라이브러리와 하드웨어 등을 판매한다. 현재 내가 사용하고 있는 모델은 Yubikey 5C Nano WebAuthn, U2F, PAM, PIV(Personal Identity Verification = 스마트 카드 인증) 등을 지원한다.

대표적인 기능별 인증 방법

그외 지원하는 서비스 목록은 https://www.yubico.com/works-with-yubikey/catalog/

PAM과 PIV의 사용성 비교

유비키가 지원하는 인증 방법을 비교해본다.

| PIV | PAM |

| Secret이 Yubikey에 존재 | Secret이 호스트(사용자PC)에 존재 |

| 매우 안전 | 적절히 안전 |

| Yubikey + PIN | Yubikey + (선택적으로 PIN) |

| 스마트 카드의 키관리가 필요 | jamf등을 통한 호스트관린가 필요 |

| 키를 잊어 버렸을 때 난감함 | 큰 문제가 되지 않음 |

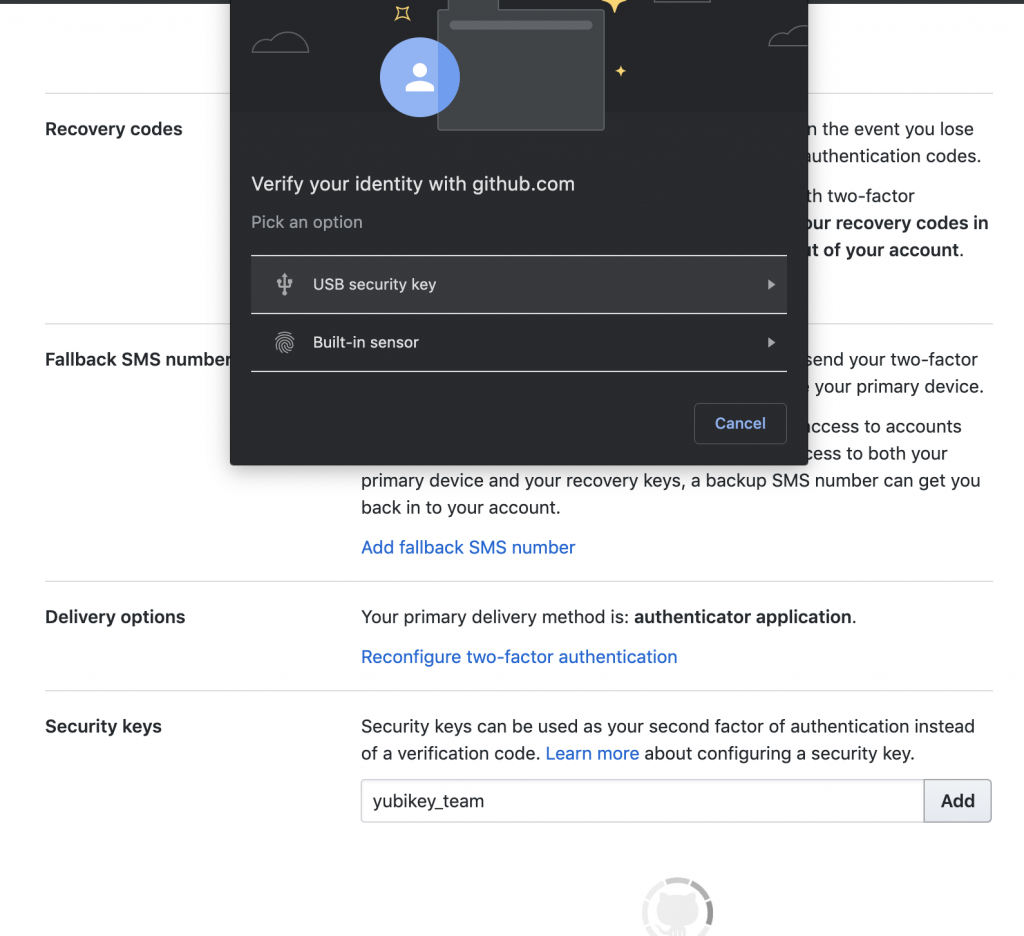

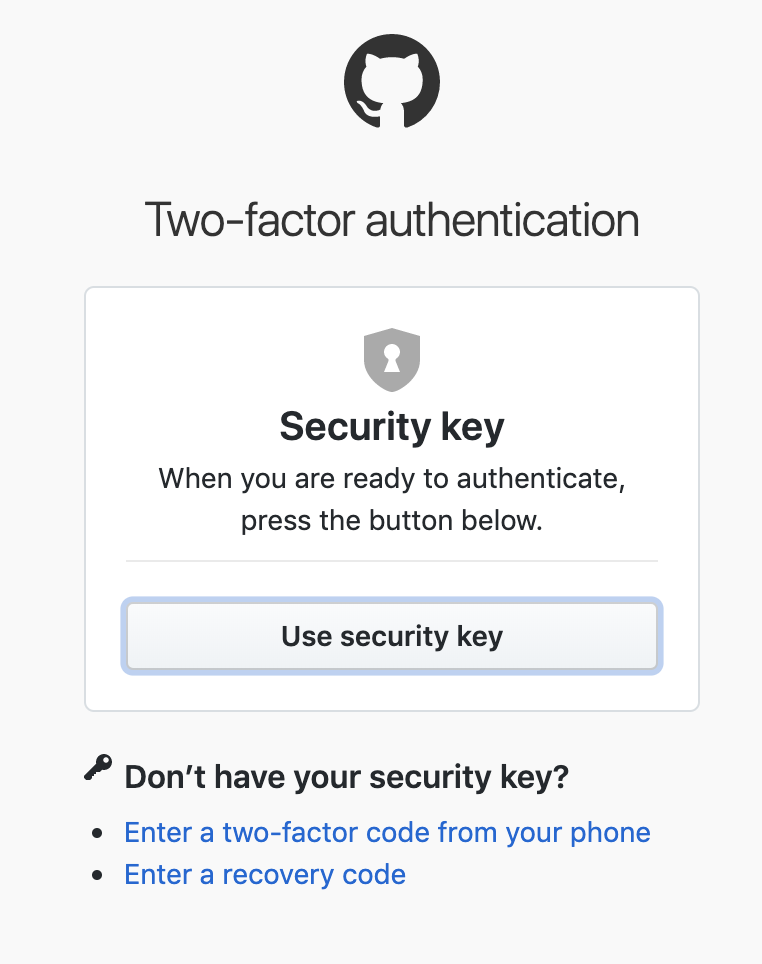

U2F뿐만 아니라 WebAuthn 이나 OTP로도 동작할 수 있다. 해당 하드웨어를 미리 등록해 놓음으로서 OTP입력시 간단히 USB동글을 터치함으로서 로그인이 가능하다. 유비키만세.

댓글을 달려면 로그인해야 합니다.